|

In diesem Kapitel soll anhand eines Beispiels die Implementierung und die Funktionsweise eines VPN anschaulich dargestellt werden. Es wurde eine einfache Netzwerkstruktur gewählt, die den prinzipiellen Anforderungen eines VPN gerecht wird ohne die Implementierung zu kompliziert zu machen.

Das VPN soll in einer Firma zwei Abteilungen miteinander verbinden. In beiden

Abteilungen gibt es jeweils einen Windows NT 4.0 Server und mehrere Workstations

mit Windows 98. Zusätzlich gibt es eine weitere Workstation die am selben

Netzwerksegment wie die beiden Server angeschlossen ist. Diese dient dazu den

Netzwerkverkehr der beiden Server zu „sniffen“, also mitzuhören bzw.

aufzuzeichnen. Die beiden Server haben jeweils zwei Netzwerkkarten um das

„private“ Netzwerksegment mit den Workstations vom öffentlichen

Netzwerksegment mit dem zweiten Server und dem Sniffer zu trennen.

|

Der FTP-Dienst wird nur unternehmensintern eingesetzt und ist unbedingt zwischen den beiden Abteilungen vertraulich zu behandeln. Da die Daten für das Unternehmen sehr wichtig sind, ist auch die Richtigkeit der Daten von großer Bedeutung.

Der Email-Dienst wird für private und dienstliche Angelegenheiten verwendet. Die dabei übermittelten Daten sind weder vertraulich noch besonders wichtig für das Unternehmen.

Der http-Dienst wird für Informationszwecke und für private Angelegenheiten verwendet und ist deshalb weder als vertraulich noch als wichtig einzustufen.

|

Daten |

Vertraulichkeit |

Wichtigkeit |

Richtigkeit |

Abteilung |

|

FTP |

hoch |

hoch |

hoch |

A,B |

|

Email |

gering |

mittel |

mittel |

A,B |

|

HTTP |

gering |

gering |

gering |

A,B |

Bei der Vertraulichkeit wird hier nur die Vertraulichkeit für das Unternehmen bzw. für die Abteilung beurteilt.

Der Aufbau des Netzwerkes ist in Abbildung 20 ersichtlich. Der erste FTP-Server (Enterprise) ist ein Pentium 133 mit 64 MB RAM und einer 10Mbps Netzwerkkarte. Der zweite FTP-Server (Romulus) ist ein Pentium 233 MMX mit 64 MB RAM und einer 10Mbps Netzwerkkarte. Die Workstations haben unterschiedliche Ausstattungen, liegen aber ebenfalls in der Pentiumklasse (ca. 133-233 MHz) und haben jeweils eine 10Mbps Netzwerkkarte. Die Verkabelung erfolgte über Ethernet mit RG58-Verkabelung. Die Anbindung an das Internet erfolgt über eine ISDN Einwählleitung mit 64kbps.

Als Betriebssystem ist auf den Servern Windows NT4.0 (Service Pack 5) installiert und auf den Workstations Windows 98.

Als Netzwerkprotokoll wird ausschließlich TCP/IP verwendet.

Im Rahmen dieses Beispiels werden nur die, für das VPN relevanten Punkte behandelt.

Es sprechen einige Argumente für die Verwendung einer Softwarelösung für das VPN:

Auf eine ausführliche Produktauswahl und –vergleich wird im Rahmen dieses Beispiels verzichtet. Die Produktauswahl beschränkt sich auf Software, die gratis zur Verfügung steht. Um das Beispiel möglichst anschaulich zu machen, sollte IPSec verwendet werden, da es ein offener Standard ist und deshalb einigen Spielraum für die Implementierung offen lässt. Es könnte natürlich genauso ein PPTP-Tunnel zwischen den beiden NT-Servern verwendet werden.

Als Software kommt PGPnet zur Anwendung, das Teil von PGP 6.5.1 der Firma NAI ist. PGP selbst ist in einer Basisversion kostenlos verfügbar. Werden höhere Anforderungen an ein VPN gestellt wie die Unterstützung für mobile Clients, Firewalls, Certification Authority usw., muss die kostenpflichtige Version verwendet werden.

PGP entstand eigentlich als Programm zum Verschlüsseln von Emails, hat aber seit Version 6.5.1 einen größeren Funktionsumfang. Grundlegend ist jedoch die Verwaltung von Public Keys, die alle Programme miteinander teilen. Da das Programm für den Heimbereich entwickelt wurde, werden sämtliche Public Keys vom Benutzer selbst verwaltet, d.h. man muss die Schlüssel selber signieren und verwalten. Erst bei der kostenpflichtigen Version ist ein eigener CA Server erhältlich.

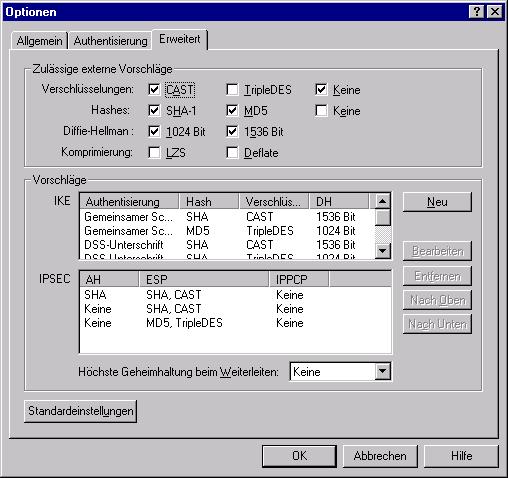

PGPnet verwendet IPSec und unterstützt in der internationalen Version gängige Standards zur Verschlüsselung und zum Schlüsselaustausch. Zur Auswahl stehen:

Verschlüsselung: CAST, TripleDES

Hashes: SHA-1, MD5

Diffie-Hellmann:1024 und 1536 bit

Komprimierung: LZS (für Modemverbindungen)

Die Standortwahl ist bei dieser Netzwerkstruktur und bei einer Softwarelösung eindeutig. Die beiden Abteilungsserver dienen als Security-Gateway und werden durch einen IPSec-Tunnel miteinander verbunden.

Der restliche Datenverkehr bleibt unverändert, d.h. es ist auch weiterhin von jeder Workstation eine (nicht gesicherte) Verbindung ins Internet möglich.

Bei der Installation von PGPnet wird ein neuer Netzwerkadapter installiert, der eine oder mehrere eingebauten Netzwerkkarten (auch DFÜ-Adapter usw.) ersetzt. Während der Installation muss ein Schlüsselpaar (also öffentlicher und privater Schlüssel) generiert werden, welches später zur Identifikation des Servers verwendet wird. Dieses Schlüsselpaar ist durch ein Kennwort geschützt. Bei jedem Start des Servers ist das Kennwort einzugeben, um ein unbefugtes Starten der VPN-Verbindung zu verhindern.

Um mit einem anderen PGPnet-Rechner kommunizieren zu können, müssen zuerst die öffentlichen Schlüssel ausgetauscht werden. Dazu kann im Schlüsselmanager der öffentliche Schlüssel in eine ASCII-Datei exportiert werden. Diese Datei wird auf den anderen PGPnet-Rechner transferiert (z.B. per Diskette). Der Administrator des anderen PGPnet-Rechners kann diese ASCII-Datei in seinen Schlüsselmanager importieren.

|

|

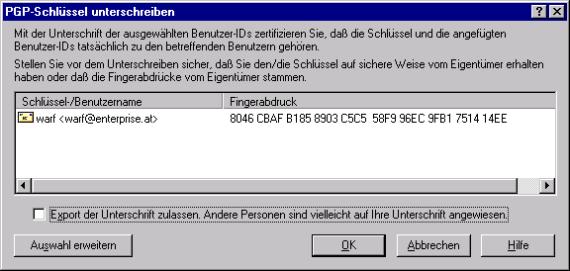

Zum endgültigen Einrichten des Schlüssels muss dieser aber noch unterschrieben werden. Um sicher zu gehen, dass der Schlüssel auch vom richtigen Absender ist, hat jeder Schlüssel eine digitale Signatur (bei PGPnet Fingerabdruck genannt), die man mit dem Absender vergleichen sollte. Der Absender kann z.B. den Schlüssel und den dazugehörigen Fingerabdruck auf einer Webseite veröffentlichen. Damit kann jeder, der diesen Schlüssel installieren möchte, auf der Webseite den Fingerabdruck vergleichen.

Damit nicht jeder, der auf den Rechner Zugriff hat, Schlüssel installieren und unterschreiben kann, muss beim Unterschreiben das Kennwort für den Privaten Schlüssel eingegeben werden (im Beispiel: Remus installiert den Schlüssel von Warf, also muss Remus sein Kennwort für seinen privaten Schlüssel eingeben, wenn er den Schlüssel von Warf unterschreibt)

Ab jetzt ist der Schlüssel von Warf gültig und kann zur Kommunikation verwendet werden.

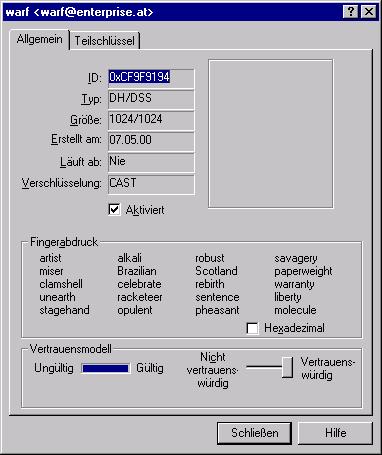

Im Schlüsselmanager können jederzeit die Details eines Schlüssels betrachtet werden. Dazu gehören insbesondere die Schlüsselgröße, der Verschlüsselungsalgorithmus und das Ablaufdatum. Außerdem kann man einen Schlüssel deaktivieren bzw. als nicht vertrauenswürdig einstufen. PGP erlaubt es sogar ein Foto in den Schlüssel zu integrieren.

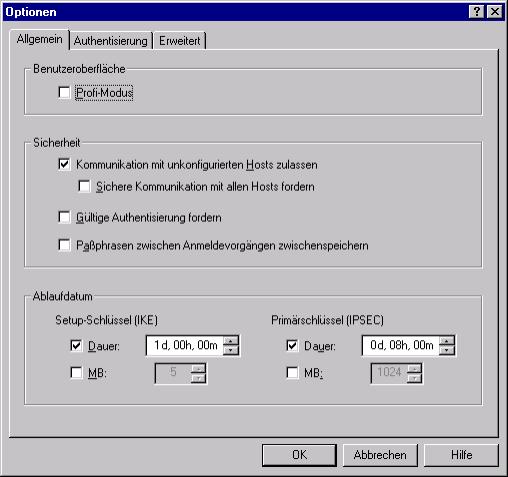

Um die Sicherheit der IPSec – Verbindung zu erhöhen kann die Gültigkeitsdauer der Verbindungsschlüssel festgelegt werden. Ist der Primärschlüssel abgelaufen, wird ein Schlüsselaustausch im Aggressive Mode durchgeführt und ein neuer Sitzungsschlüssel erstellt. Ist der Setup-Schlüssel abgelaufen, so wird ein Schlüsselaustausch im Main Mode durchgeführt und die gesamte IPSec – Verbindung neu initialisiert.

Nachdem beide Server konfiguriert sind, kann die Verbindung hergestellt werden. Dies erfolgt automatisch, wenn der andere Server unter „Hosts“ eingetragen ist (Abbildung 28 ). Sobald die Verbindung hergestellt ist, werden die Daten der Verbindung angezeigt, auf die sich die beiden Seiten geeinigt haben.

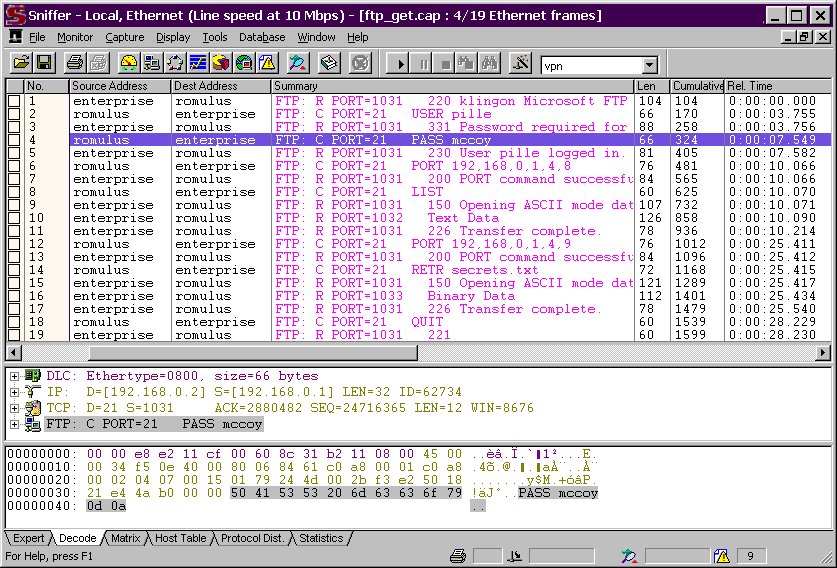

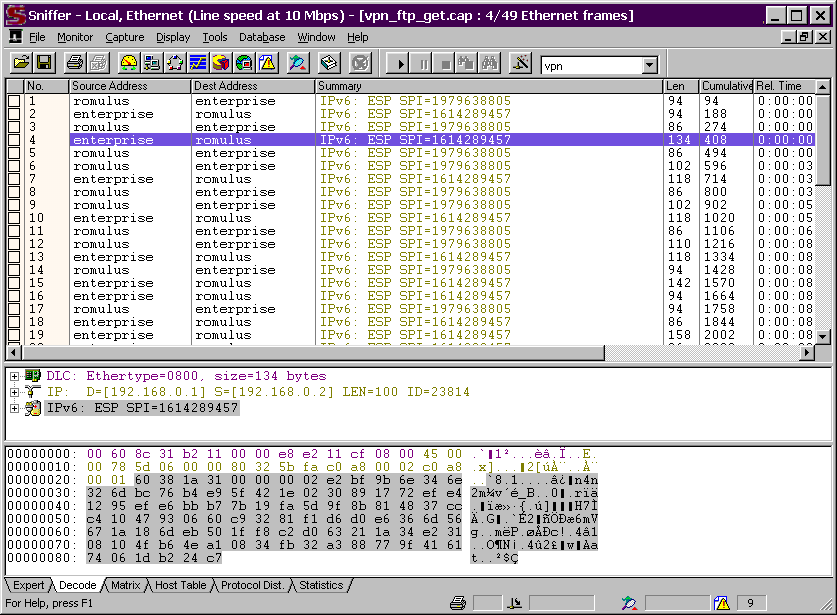

Ab nun ist sämtlicher TCP/IP – Verkehr zwischen den beiden Seiten verschlüsselt, ein Zugriff auf den FTP-Server kann durchgeführt werden, ohne dass der Sniffer das Passwort und die übermittelten Daten mitlesen kann.

Um einen Überblick über die Auswirkungen der verschiedenen Verschlüsselungsarten und IPSec – Optionen zu erhalten wurden noch einige Geschwindigkeitsmessungen vorgenommen. Die dargestellten Werte sind Durchschnittswerte, die bei einem Zugriff auf einen FTP-Server gemessen wurden. Die übermittelte Datei hatte eine Größe von ca. 10 MB. Die gemessenen Werte sind nicht repräsentativ, sie sollen lediglich als Anhaltspunkt dienen und Vergleichswerte zu den verschiedenen Optionen darstellen.

|

Verschlüsselung |

Geschwindigkeit |

|

TCP/IP unverschlüsselt |

700

kb/s |

|

CAST (64bit) |

360

kb/s |

|

3DES (128bit) |

160

kb/s |

|

CAST mit AH |

165 kb/s |

Der

Produktionsbetrieb wird in diesem

Beispiel nicht weiter behandelt.