|

Diese Diplomarbeit beschäftigt sich mit dem Thema VPN „Virtual Private Network“ oder zu deutsch „virtuelles privates Netzwerk“ und dessen Anwendungen in der Praxis. Da zur Zeit vieles als VPN bezeichnet wird, soll in einem ersten Schritt versucht werden, den Begriff VPN zu definieren.

Ausgehend von der Definition wird in den folgenden Kapiteln detaillierter auf das Thema VPN eingegangen, indem Alternativen aufgezeigt und technische Grundlagen vermittelt werden. Ein wichtiger Bestandteil von VPNs ist die Sicherheit, der ein eigenes Kapitel gewidmet wird.

Der Einsatz eines VPN hat aber nicht nur Vorteile, sondern wirft auch einige Probleme auf, die in einem eigenen Kapitel erläutert werden. Dabei wird versucht, Lösungsmöglichkeiten für die auftretenden Probleme aufzuzeigen.

Die letzten beiden Kapitel sind praxisbezogen. Zum Einen wird ein Vorgehensmodell für die Implementierung eines VPN entwickelt, zum Anderen wird anhand eines einfachen Beispiels die Planung und Installation eines VPN gezeigt.

Der Begriff „VPN“ ist in der Fachpresse weit verbreitet. Selten wird er jedoch näher erläutert oder sogar definiert. Auch eine Suche im Internet nach dem Begriff „VPN“ liefert nicht viel Brauchbares, da auch hier selten eine eindeutige Definition zu finden ist. Hinzu kommt, dass jeder Hersteller eines VPN- oder VPN-ähnlichen Produktes eine eigene Definition oder zumindest Erklärung des Begriffes hat, welche die jeweiligen Vorzüge des Produktes hervorhebt.

Eine erste Erklärung wäre z.B. „Ein VPN ist der Austausch von verschlüsselten persönlichen Daten über das Internet“. Dies würde aber bedeuten, das schon der Austausch von verschlüsselten E-Mails mit PGP (Pretty Good Privacy) ein VPN wäre. Dasselbe würde für einen öffentlich erreichbaren Webserver gelten, der seine Seiten mittels SSL (Secure Socket Layer) verschlüsselt und Inhalte aus dem privaten Netzwerk (z.B. Datenbankabfragen) zur Verfügung stellt. Die oben angeführte Erklärung ist aber für ein VPN nicht ausreichend, u.a. da die genannten Beispiele für sich alleine üblicherweise nicht als VPN angesehen werden.

Was wird also wirklich unter dem Begriff „VPN“ verstanden? Eine weitere Möglichkeit den Begriff zu definieren wäre, die Definitionen der einzelnen Wörter näher zu betrachten.

vir|tu|ell <franz.>

(der Kraft od. Möglichkeit nach vorhanden, scheinbar); -es Bild (Optik)

pri|vat [priwat; lat.; "(der Herrschaft) beraubt; gesondert, für

sich stehend; nicht öffentlich"]: 1. die eigene Person angehend, persönlich.

2. vertraulich. 3. familiär, häuslich, vertraut. 4. nicht offiziell, nicht öffentlich,

außeramtlich.

Netzwerk,

Datenverarbeitung: ein Datenkommunikationssystem, das durch Übermittlung

und Übertragung von Signalen den Austausch von Daten zw. mehreren unabhängigen

Geräten ermöglicht.

Aus:

Duden, Dudenverlag 1999

Durch Zusammenfügen der einzelnen Definitionen entsteht etwa folgende Erklärung:

„Ein virtuelles privates Netzwerk ist ein scheinbares, persönliches bzw. vertrauliches Datenkommunikationssystem, das den Austausch von Daten zwischen mehreren unabhängigen Geräten ermöglicht.“

Für einen ersten Eindruck reicht diese Erklärung aus, ist aber doch noch etwas ungenau. Ein „privates Netzwerk“ wird auch als Intranet bezeichnet, also quasi ein privates Internet, das nur einer begrenzten Anzahl von Personen bzw. Einrichtungen zur Verfügung steht. „Scheinbar“ meint in diesem Zusammenhang, dass unser privates Netzwerk doch nicht ganz privat ist. Viel mehr werden Datenleitungen verwendet, die für Dritte zugänglich sind. In den meisten Fällen wird dies das Internet sein. Diese öffentlichen Datenleitungen werden aber nur dazu verwendet, das private Netzwerk mit bestimmten anderen Teilnehmern bzw. Einrichtungen zu verbinden, z.B. wird einer Zweigstelle oder einem Zulieferer ermöglicht, auf das private Netzwerk zuzugreifen. Vor allem bei größeren Entfernungen fallen für die Miete und den Betrieb von Standleitungen oder andere private Datenleitungen hohe Kosten an. Daher wird das Internet als Kommunikations-Backbone verwendet. Eine Verschlüsselung der Daten sichert diese bei der Übermittlung.

Aus den bisherigen Schlussfolgerungen ergibt sich folgende Definition [9] :

“A VPN is a communications environment in which access is

controlled to permit peer connections only within a defined community of

interest, and is constructed though some form of partitioning of a common

underlying communications medium, where this underlying communications medium

provides services to the network on a non-exclusive basis.”

Einfach ausgedrückt bedeutet dies:

„Ein VPN ist ein privates Netzwerk, das eine öffentliche Netzwerkinfrastruktur wie z.B. das Internet benutzt.“

Eine weitere Definition nach [5] lautet:

“A Virtual Private Network is a network of virtual

circuits for carrying private traffic.

A virtual circuit is a connection set up on a network

between a sender and a receiver in which both the route for the session and

bandwidth is allocated dynamically. VPNs can be established between two or more

Local Area Networks (LANs), or between remote users and a LAN.”

Aus den vorhergehenden Erklärungen wird eine Neue abgeleitet, die den Begriff „VPN“ für die vorliegende Arbeit definieren soll:

„Ein VPN ist ein Netzwerk, das aus mindestens zwei Teilnetzwerken besteht, die über öffentliche Leitungen (z.B. dem Internet) miteinander verbunden sind und bei dem die Vertraulichkeit, Integrität und Authentizität der Daten gewährleistet sind.“

Die Verwendung von Computernetzwerken ist heutzutage Stand der Technik. Bei kleineren Firmen beschränken sich diese Netzwerke auf einige PCs und einen Server, welcher z.B. als Fileserver, Printserver oder Datenbankserver dient. Immer mehr Firmen haben auch einen Internet-Anschluss zum Senden und Empfangen von Emails. Diese Internet-Anbindung erfolgt dabei meist über ein Modem oder einen Router.

Größere Firmen haben aufwendigere Netzwerke mit mehreren Servern und eigenen Subnetzen für die einzelnen Abteilungen. Innerhalb eines Gebäudes ist die Vernetzung kein allzu großes Problem, es sind einfach entsprechende Kabeln zu verlegen. Sollen aber verschiedene Standorte oder Filialen auf gemeinsame Daten zugreifen, wird die Vernetzung aufwendiger. Die einfachste Lösung sind Standleitungen einer Telefongesellschaft. Dabei befindet sich an jedem Standort ein Router, der über die Standleitung mit einem anderen Standort verbunden ist. Vor allem wenn mehrere Standorte direkt miteinander verbunden werden sollen, kann schnell ein kompliziertes Netzwerk entstehen. Hinzu kommen die hohen Kosten für Standleitungen bei großen Entfernungen.

Einige billigere und einfacher Möglichkeit wäre es, die Standorte über das Internet miteinander zu verbinden. Dabei verwendet man eine Standleitung zum lokalen Point-of-Presence (POP) des Internetdienstanbieters (Providers), der in der Regel nicht weiter als 50 km entfernt ist. Ab dem POP werden dann die Internetleitungen des Providers verwendet. Es ist also nicht mehr zu jedem Standort eine physikalische Leitung notwendig, alle Verbindungen gehen über die Leitung zum Provider.

Die Verwendung des Internet wirft eine Reihe von Probleme auf, die noch näher betrachtet werden müssen. Das größte Problem ist die Sicherheit der übermittelten Daten. Unter Sicherheit versteht man in diesem Zusammenhang folgende Aspekte:

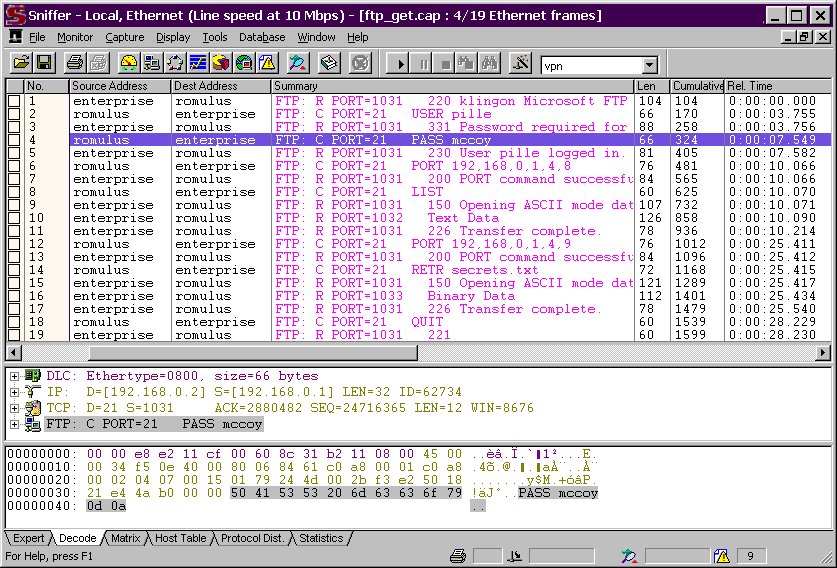

Viele auf Internet-Protokollen basierende Dienste, wie zum Beispiel SMTP (Simple Mail Transfer Protocol) oder FTP (File Transfer Protocol), weisen schwerwiegende Sicherheitsrisiken auf. Sämtliche Kommunikation über das Netzwerk erfolgt im Klartext, das heißt es werden auch alle Passwörter in Klartext übermittelt. Mit geeigneten Programmen (zum Beispiel Sniffern) kann ein Angreifer sämtlichen Netzwerkverkehr „mithören“ und die einzelnen Datenpakete dann einfach analysieren.

Ein weiteres Risiko stellt die fehlende Authentizität und Integrität der übertragenen Daten dar. Es kann weder sichergestellt werden, dass die empfangenen Daten auch wirklich vom angegebenen Sender kommen, noch dass sie nicht auf ihrem Weg verändert wurden. Gerade bei internationalen Verbindungen können scheinbar große Umwege entstehen. Einen ersten Eindruck, wie viele und welche Knotenpunkte (Rechner, Router, usw.) ein Datenpaket passiert, liefert der Befehl traceroute bzw. tracert (oder auch www.traceroute.org). Auf jedem dieser Knotenpunkte können Datenpakete gelesen bzw. manipuliert werden.

Ein weiteres Problem neben der Sicherheit der Daten ist die zur Verfügung stehende Bandbreite im Internet. Bei einer Standleitung ist die Datenmenge, die pro Zeiteinheit übermittelt werden kann, garantiert. Das Internet wird aber auch noch von anderen Teilnehmern benutzt, mit denen man sich die Bandbreite bzw. Kapazität einer Datenleitung teilen muss.

Zusammenfassend ergeben sich also folgende Anforderungen an ein VPN:

Man sieht also, dass ein VPN weit mehr Aufgaben hat als nur einfach die Daten zu verschlüsseln. Mit zunehmenden Anforderungen werden auch die Probleme zunehmen, die bei der Implementierung eines VPN auftreten. Einige Problembereiche werden in dieser Arbeit erläutert und entsprechende Lösungsvorschläge gegeben. Da die Entwicklungen im Bereich VPN und der dabei verwendeten Technologien sich schnell ändern, kann diese Arbeit nur die wichtigsten Themen behandeln. Dies sollte aber ausreichen, um sich einen Überblick über das Themengebiet zu verschaffen und ein passendes Produkt bzw. eine Lösung auszuwählen.